در سالهای اخیر، مرتباً اخباری پیرامون آلودگی مبتنی بر ایمیلِ شبکههای سازمانی (به طور کلی همیشه یک سر ماجرا به باجافزار ربط پیدا میکند) به گوشمان میرسد. بنابراین، جای تعجبی نیست که اسکمرها به صورت دورهای از این موضوع برای استخراج دادههای محرمانه -مخصوص اکانتهای ایمیل سازمانی- استفاده کنند. آنها در واقع این کار را با قانع کردن کارمندان شرکت برای اجرای اسکن میلباکسشان انجام میدهند.

به گزارش روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ هدف از این طرح، به دام انداختن آن دسته از افرادی است که از تهدید بالقوهی بدافزار در ایمیل خبر دارند اما طریقهی دست و پنجه نرم کردن با آن را نمیدانند. پرسنل امنیت اطلاعات در خصوص ترفندهایی که با آن، کارمندان به دام میافتند توضیحات بسیار خوبی میدهند و از چنین نمونههایی استفاده میکنند تا نشان دهند کدام گروه کارمندان باید بیشتر حواسشان را جمع کنند تا قربانی مجرمان سایبری نشوند. در ادامه با ما همراه شوید تا کمی در خصوص ایمیل فیشینگ، سایت فیشینگ و راهکارهای امنیتی با شما بگوییم.

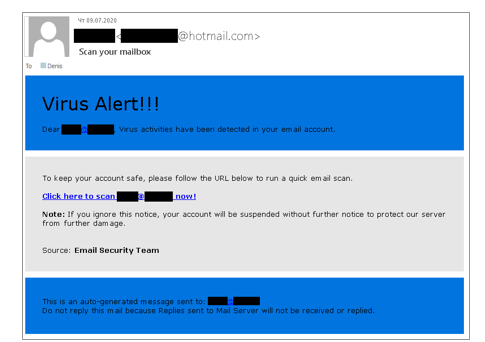

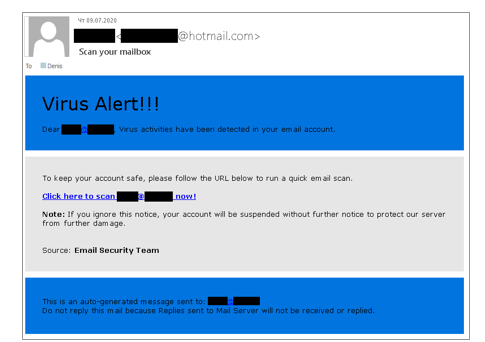

ایمیل فیشینگ

این پیام اسکم از ترفند پاربرجای «ارعاب قربانی» استفاده میکند. شما میتوانید آن را مستقیماً در بخش هدر مشاهده نمایید که نوشته شده «هشدار ویروس» و بعدش هم سه علامت تعجب آورده شده است. شاید این علامت تعجبها اولش بیاهمیت و کمارزش جلوه کنند اما در واقع اولین زنگهای خطر هستند که میتوانند گیرنده را متوجه کنند کاسهای زیر نیمکاسه است. علایم نگارشی غیرضروری در ایمیل کاری علامت نشان از عواقب خوبی ندارد. حتی اگر نوتیفیکیشینی قرار است هشدار یک تهدید را به مخاطب بدهد باید اصول حرفهای بودن را رعایت کند.

اولین سوالی که گیرنده باید بپرسد این است: چه کسی این پیام را فرستاده است؟ ایمیل میگوید عدم اقدام به مسدود شدن حساب گیرنده منتج خواهد شد. شاید منطقیاش این باشد که فکر کنیم یا سرویس پشتیبان میلسرور آن را فرستاده و یا کارمندان ارائهدهندهی سرویس ایمیل. اما مهم این که درک کنیم هیچ ارائهدهنده یا سرویس داخلیای برای اسکن محتواهای میلباکس، کاربر خود را ملزم به اقدام نمیکند. اسکن به طور خودکار روی میلسرور رخ میدهد. علاوه بر اینها، «فعالیت ویروس» به ندرت داخل حساب رخ میدهد. حتی اگر کسی ویروس را هم فرستاده باشد، گیرنده مجبور به دانلود و اجرای آن خواهد بود. آلودگی روی کامپیوتر رخ میدهد و نه در اکانت ایمیل.

برگردیم به پرسش اول: با همان نگاه اول به فرستنده دو پرچم قرمز بالا میاید. اولی اینکه ایمیل از اکانت Hotmail ارسال شده است؛ این درحالیست که نوتیفیکیشنی قانونی دامنهی شرکت یا ارائهدهنده را نمایش خواهد داد. دوم اینکه، گفته میشود این پیام از سوی «تیم امنیت ایمیل» است. اگر شرکت گیرنده از ارائهدهنده سرویس میلِ طرفسوم استفاده کرده باشد، نامش در امضا پدیدار میشود. و اگر میلسرور در زیرساخت سازمانی باشد، نوتیفیکیشن از سوی آیتیِ درونخانگی یا سرویس امنیت اطلاعات خواهد آمد؛ و احتمال این که کل تیم به تنهایی مسئولیت امنیت ایمیل را بر عهده گیرد بسیار کم است.

بعدی، لینک است؛ بیشتر کلاینتهای مدرن ایمیل URL پنهانشده پشت هایپرلینک را نمایش میدهند. اگر از گیرنده خواسته شود روی اسکنر ایمیل –میزبانیشده روی دامنهای که با به شرکت شما و یا ارائهدهنده میل تعلق دارد- کلیک کند، پس به احتمال زیاد این یک اقدام فیشینگ است.

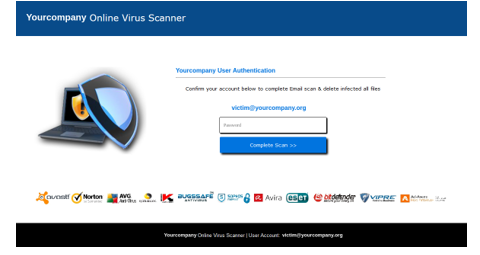

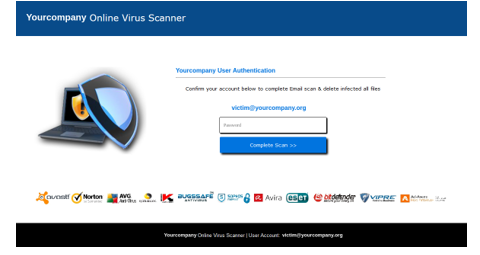

سایت فیشینگ

این سایت یکجورهایی به نوعی اسکنر آنلاین ایمیل شباهت دارد. برای اینکه ظاهر و پوشش قانونیای داشته باشد لوگوهای میزبان فروشندههای آنتیویروس را نمایش میدهد. هدر حتی در مورد نام شرکت گیرنده نیز رجزخوانی میکند و هدفش هم از بین بردن هر گونه شک در مورد ماهیت اصلیاش است. این سایت ابتدا اسکنی را شبیهسازی میکند و بعد آن را با پیام خارج از قواعد گرامریِ «Confirm your account below to complete Email scan & delete infected all files» قطع مینماید. البته برای چنین اقدامی، پسورد اکانت نیاز است.

برای مشخص کردن ماهیت سایت، ابتدا با بررسی محتوای نوار آدرس مرورگر شروع کنید. نخست –همانطور که در فوق اشاره شد- روی دامنهی درستی قرار نگرفته است. دوم اینکه، URL به احتمال زیاد شامل آدرس ایمیل گیرنده میشود که فینفسه خوب است- آیدی کاربر میتوانست از طریق URL منتقل شود. اما اگر قانونی بودن سایت زیر سوال رود بهتر آن است که آدرس را با کاراکترهای اختیاری جایگزین کنید (با این حال سمبل @ را برای حفظ ظاهر آدرس ایمیل نگه دارید). سایتهایی از این شکل از آدرس عبور داده شده از طریق لینک داخل ایمیل فیشینگ برای پر کردن جاهای خالی قالب صفحه استفاده میکنند. محض تجربه هم که شده، ما از آدرس ناموجود victim@yourcompany.org استفاده کردیم و این سایت بر حسب وظیفه yourcompany را برای نام اسکنر و کل آدرس را در نام اکانت جایگزین کرد و در نتیجه، ظاهراً این آدرس شروع کرد به اسکن کردن پیوستهای ناموجود در ایمیلهای ناموجود. با تکرار این ازمایش روی آدرسی دیگر متوجه شدیم نام پیوستها در هر «اسکن»، یکی بوده است.

ناسازگاری دیگر این است که این اسکنر ظاهراً محتوای میلباکس را بدون تأیید صحت اسکن میکند؛ پس چرا نیاز به پسورد نیاز دارد؟

چطور کارمندان خود را از گزند فیشینگ مصون بدارید؟

ما مفصلاً علایم فیشینگ را هم در ایمیل و هم در وبسایت جعلی اسکنر تحلیل کردیم. با نمایش این پست به کارمندان خود میتوانید ایدههای خوبی برای محافظت از آنها در برابر فیشینگ در اختیارشان قرار دهید. اما این فقط بخش کوچکی از ماجراست. برخی از ایمیلهای جعلی از سطح پیچیدهتری برخوردار بوده و سختتر میشود شناساییشان کرد. بنابراین، توصیهی ما به شما اطلاعرسانی و آموزش پیاپی به کارمندانتان در خصوص جدیدترین تهدیدهای سایبری است؛ بعنوان مثال استفاده از پلتفرم Kaspersky Automated Security Awareness ما میتواند کارمندان شما را در این راستا بسیار کمک کند. افزون بر این از راهکارهایی استفاده کنید که بتوانند ایمیلهای فیشینگ را روی میلسرور شناسایی کرده و ریدایرکتهای سمت سایتهای فیشینگ را روی ایستگاههای کار مسدود کنند. کسپرسکی سکیوریتی سازمانی هر دو را انجام میدهد. علاوه بر اینها، ما راهکاری را نیز ارائه میدهیم که مکانیزمهای حفاظتی مایکروسافت آفیس 365 درونسازهای را نیز ارتقا میبخشد